Spécialiste en fraude cryptomonnaie

Spécialiste en fraude cryptomonnaie : votre allié face aux escroqueries numériques

Comment détecter une arnaque en cryptomonnaie

Les arnaques liées aux cryptomonnaies explosent. Plateformes d’échange frauduleuses, faux investissements, piratages de portefeuilles… Face à ces menaces, Cyber CTI propose une expertise en forensic, OSINT et traçage blockchain pour retrouver les fonds et sécuriser vos actifs.

Nos méthodes de traçage et de récupération

Chez Cyber CTI, nous mettons à votre service une expertise unique en cyber-enquête, OSINT, forensic numérique et traçage blockchain. Nos experts suivent le parcours des fonds détournés, identifient les adresses suspectes et reconstituent les schémas d’arnaques. Ces preuves techniques sont exploitables pour des actions judiciaires ou pour renforcer vos démarches de récupération.

Pourquoi choisir Cyber CTI comme spécialiste

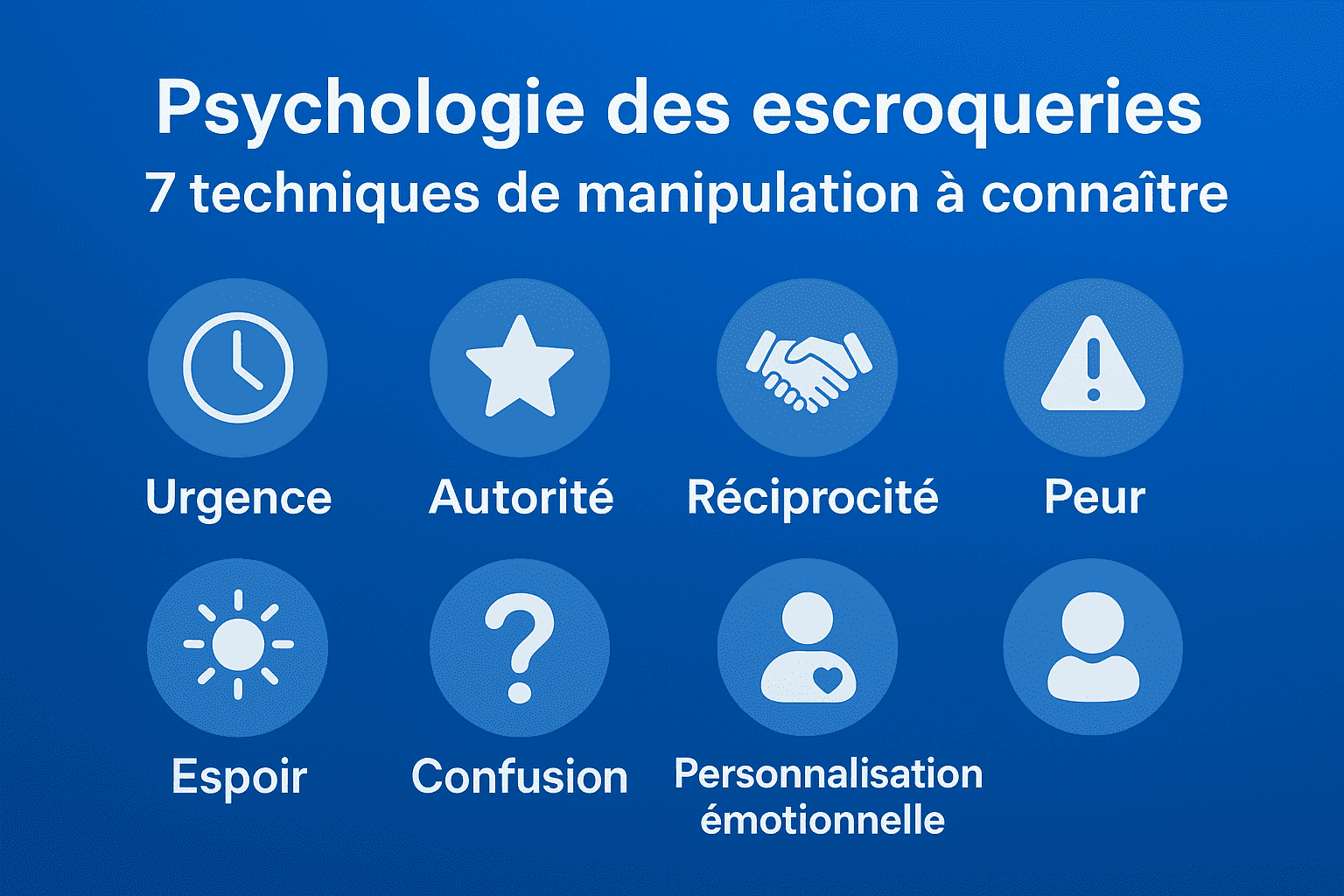

Notre rôle ne se limite pas à l’analyse technique : nous vous accompagnons dans la compréhension des mécanismes utilisés par les escrocs afin de prévenir toute récidive. Parce que chaque minute compte, nous intervenons rapidement, avec des outils avancés et des méthodes éprouvées, au Luxembourg comme à l’international.

Que vous soyez particulier, entreprise ou institution financière, Cyber CTI est votre partenaire de confiance pour enquêter sur une fraude en cryptomonnaie, sécuriser vos actifs et protéger votre réputation.

Appel à l’action

📩 Contactez dès aujourd’hui nos experts :

- Telegram : @cybercti

- Email : cybercti247@proton.me

Découvrez aussi nos enquêtes en cryptomonnaie et nos analyses OSINT OSINT avancées.

Arnaque à la tâche

“Vous cherchez un emploi ?” : ce qui se cache derrière l’arnaque à la tâche

Vous recevez un appel robotisé ou un message WhatsApp promettant un travail facile, bien payé, depuis chez vous.

C’est l’arnaque à la tâche. Le mode opératoire est rodé : numéros usurpés (06, 07, parfois +44),

consignes simples (liker des vidéos, s’abonner, noter), puis une escalade vers des “cautions, des achats de bonus pour soit disant gagner plus …”

et des pseudo-plateformes d’investissement, souvent en cryptomonnaies. À la fin, les pertes s’accumulent.

Signes qui doivent vous alerter

Écrivez-nous : cybercti247@proton.me

Signalez l’escroquerie sur la plateforme officielle PHAROS :

internet-signalement.gouv.fr

Que faire tout de suite

Des organismes comme Cybermalveillance.gouv.fr et des cabinets spécialisés peuvent vous orienter.

L’arnaque est internationale ; ne restez pas isolé(e).

📧 Contacter par e-mail

☎️ Prendre contact maintenant

Note : certaines escroqueries usurpent des marques (Upwork, CDiscount, Booking…) et s’appuient sur des

mises en scène (faux avis, faux graphiques). Restez vigilant(e) et vérifiez avant d’agir.